Intel Finds Bug in AMD’s Spectre Mitigation, AMD Issues Fix

Ang balita tungkol sa bagong kahinaan ng Spectre BHB na nakakaapekto lamang sa mga processor ng Intel at Arm ay lumabas ngayong linggo, ngunit ang pagsasaliksik ng Intel tungkol sa mga bagong attack vector na ito ay nakahukay ng isa pang isyu: Isa sa mga patch na ginamit ng AMD upang ayusin ang mga kahinaan ng Spectre ay nasira mula noong 2018. Intel’s Natagpuan ng pangkat ng seguridad, STORM, ang isyu sa pagpapagaan ng AMD. Bilang tugon, naglabas ang AMD ng bulletin ng seguridad at na-update ang patnubay nito upang magrekomenda ng paggamit ng alternatibong paraan upang mabawasan ang mga kahinaan ng Spectre, kaya muling ayusin ang isyu.

Bilang paalala, ang mga kahinaan ng Spectre ay nagbibigay-daan sa mga umaatake nang walang hadlang at hindi matukoy na pag-access sa impormasyong pinoproseso sa isang CPU sa pamamagitan ng pag-atake sa side-channel na maaaring mapagsamantalahan nang malayuan. Sa iba pang mga bagay, ang mga umaatake ay maaaring magnakaw ng mga password at encryption key, kaya nagbibigay sa kanila ng ganap na access sa isang apektadong sistema.

Ang pagsasaliksik ng Intel sa pag-aayos ng Spectre ng AMD ay nagsisimula sa isang paikot-ikot na paraan — ang mga processor ng Intel ay natagpuan kamakailan na madaling kapitan sa mga pag-atake na nakabatay sa Spectre v2 sa pamamagitan ng bagong variant ng Branch History Injection, ito sa kabila ng paggamit ng kumpanya ng Enhanced Indirect Branch Restricted Speculation (eIBRS) at/o Retpoline mitigations na naisip na maiwasan ang karagdagang pag-atake.

Nangangailangan ng isang mas bagong paraan ng pagpapagaan ng Spectre upang i-patch ang malayong isyu, ang Intel ay bumaling sa pag-aaral ng mga alternatibong diskarte sa pagpapagaan. Mayroong ilang iba pang mga pagpipilian, ngunit lahat ay nangangailangan ng iba’t ibang antas ng mga tradeoff sa pagganap. Sinabi ng Intel na hiniling ng mga kasosyo sa ecosystem nito sa kumpanya na isaalang-alang ang paggamit ng LFENCE/JMP technique ng AMD. Ang “LFENCE/JMP” mitigation ay isang alternatibong Retpoline na karaniwang tinutukoy bilang “AMD’s Retpoline.”

Bilang resulta ng pagsisiyasat ng Intel, natuklasan ng kumpanya na ang pagpapagaan na ginamit ng AMD mula noong 2018 upang i-patch ang mga kahinaan ng Spectre ay hindi sapat – ang mga chips ay mahina pa rin. Ang isyu ay nakakaapekto sa halos bawat modernong AMD processor na sumasaklaw sa halos buong pamilya ng Ryzen para sa mga desktop PC at laptop (second-gen to current-gen) at ang EPYC na pamilya ng datacenter chips.

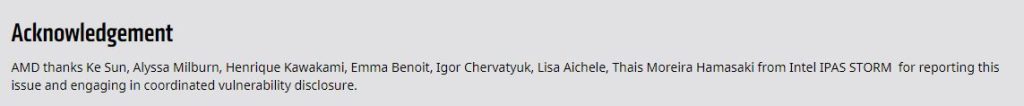

Ang abstract ng papel, na pinamagatang “You Cannot Always Win the Race: Analyzing the LFENCE/JMP Mitigation for Branch Target Injection,” ay naglilista ng tatlong Intel authors na nagmula sa Intel’s STORM security team: Alyssa Milburn, Ke Sun, at Henrique Kawakami. Ang abstract ay nagbubuod sa bug na natagpuan ng mga mananaliksik nang medyo maikli:

“Ang LFENCE/JMP ay isang umiiral na opsyon sa pagpapagaan ng software para sa Branch Target Injection (BTI) at mga katulad na lumilipas na pag-atake sa pagpapatupad na nagmumula sa hindi direktang mga hula sa sangay, na karaniwang ginagamit sa mga processor ng AMD. Gayunpaman, ang bisa ng pagpapagaan na ito ay maaaring makompromiso ng likas na lahi. kundisyon sa pagitan ng speculative execution ng hinulaang target at architectural resolution ng nilalayong target, dahil maaari itong lumikha ng window kung saan maaari pa ring pansamantalang isagawa ang code. Sinisiyasat ng gawaing ito ang mga potensyal na mapagkukunan ng latency na maaaring mag-ambag sa naturang speculation window. Ipinakikita namin na ang isang umaatake ay maaaring “manalo sa karera”, at sa gayon ay sapat pa rin ang window na ito upang payagan ang pagsasamantala ng mga pag-atake sa istilo ng BTI sa iba’t ibang mga x86 na CPU, sa kabila ng pagkakaroon ng LFENCE/JMP mitigation.”

Ang strategic offensive research and mitigation group (STORM) ng Intel ay isang piling pangkat ng mga hacker na sumusubok na i-hack ang mga sariling chip ng Intel, na maaari mong basahin ang tungkol sa higit pa dito.

(Kredito ng larawan: AMD)

Bilang tugon sa pagtuklas at papel ng STORM team, naglabas ang AMD ng security bulletin (AMD-SB-1026) na nagsasaad na hindi nito alam ang anumang kasalukuyang aktibong pagsasamantala gamit ang pamamaraang inilarawan sa papel. Inutusan din ng AMD ang mga customer nito na lumipat sa paggamit ng “isa sa iba pang nai-publish na mga pagpapagaan (V2-1 aka ‘generic retpoline’ o V2-4 aka ‘IBRS’).” Nag-publish din ang kumpanya ng na-update na gabay sa pagpapagaan ng Spectre na sumasalamin sa mga pagbabagong iyon [PDF].

Nagkomento ang AMD sa bagay na ito sa Tom’s Hardware, na nagsasabing, “Sa AMD, ang seguridad ng produkto ay isang pangunahing priyoridad at sineseryoso namin ang mga banta sa seguridad. Mga isyu. Para sa nabanggit na CVE, sinunod namin ang aming proseso sa pamamagitan ng pakikipag-ugnayan sa ecosystem at pag-publish ng aming resultang gabay sa aming website ng seguridad ng produkto.”

Tinanong namin ang Intel kung nakakita ito ng iba pang mga kahinaan sa mga processor ng AMD sa nakaraan, o kung ito ay isang nakahiwalay na kaganapan. “Kami ay namumuhunan nang husto sa pamamahala ng kahinaan at nakakasakit na pananaliksik sa seguridad para sa patuloy na pagpapabuti ng aming mga produkto. Nagsusumikap din kami upang makakuha ng mga pananaw sa labas, nakikipagtulungan sa mga mananaliksik at nangungunang mga institusyong pang-akademiko upang mahanap at matugunan ang mga kahinaan,” tugon ng isang kinatawan ng kumpanya. “Kung matukoy namin ang isang isyu na pinaniniwalaan namin na maaaring makaapekto sa mas malawak na industriya, sinusunod namin ang pinag-ugnay na mga kasanayan sa pagbubunyag ng kahinaan upang mag-ulat ng mga potensyal na kahinaan sa mga vendor at maglabas ng mga natuklasan at pagpapagaan nang magkasama.”

Ang mga kahinaan sa seguridad ay malinaw na gumagawa para sa kung ano ang karaniwan ay kakaibang mga kasama sa kama. Sa kasong ito, iyon ay isang magandang bagay: Ang mga kahinaan ng Spectre ay nagbabanta sa mismong mga pundasyon ng seguridad sa silikon na nagpapagana sa mundo. Ang bulletin ng seguridad ng AMD ay nagpapasalamat sa pangkat ng STORM ng Intel sa pamamagitan ng pangalan at nabanggit na nakikibahagi ito sa coordinated na pagsisiwalat ng kahinaan, kaya nagbibigay-daan sa AMD ng sapat na oras upang matugunan ang isyu bago ito ipaalam sa publiko. Iyan ay mabuti para sa lahat.